Prevemos ameaças cibernéticas

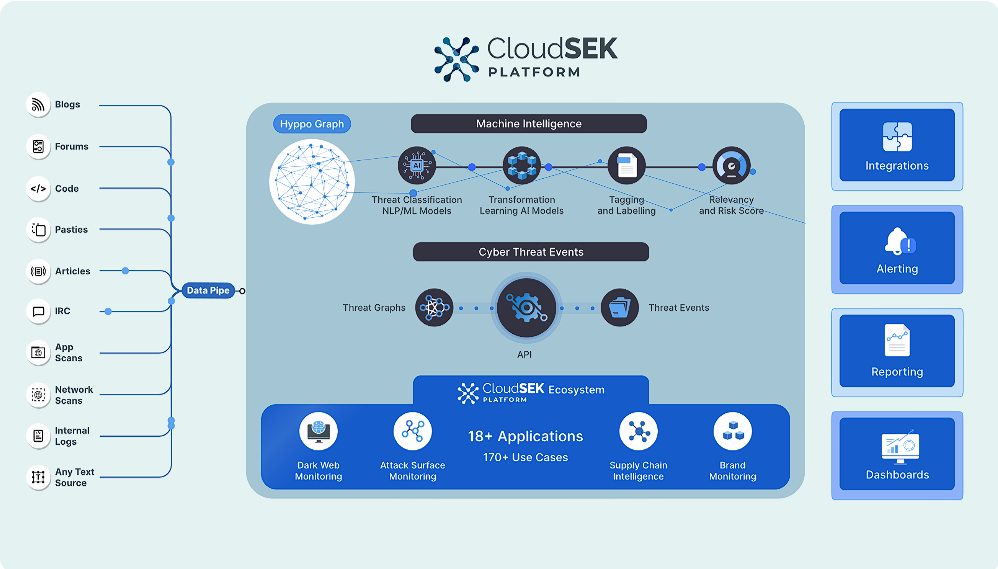

Na CloudSEK, combinamos o poder da inteligência cibernética, monitoramento de marca, monitoramento de superfície de ataque, monitoramento de infraestrutura e inteligência da “Supply Chain” para contextualizar os riscos digitais de nossos clientes.

Como podemos prevenir ameaças cibernéticas?

Um ataque cibernético normalmente se intensifica em 5 etapas. Começa com o invasor conduzindo o reconhecimento para compreender as vulnerabilidades na superfície de ataque de uma organização, usando um vetor de ataque inicial (IAV) para ganhar posição, aumentando privilégios, movendo-se lateralmente na organização e, em última análise, tentando exfiltrar dados e credenciais, causando danos econômicos e de reputação a a organização.

Ao fornecer-lhe informações sobre os IAVs que impactam a sua organização, interrompemos a cadeia de destruição.

PRODUTOS

Proteja Sua Organização Com

Nossos Produtos Premiados

A plataforma CloudSEK é uma plataforma sem código que capacita nossos produtos com recursos de análise preditiva de ameaças.

Ganhe visibilidade sobre o

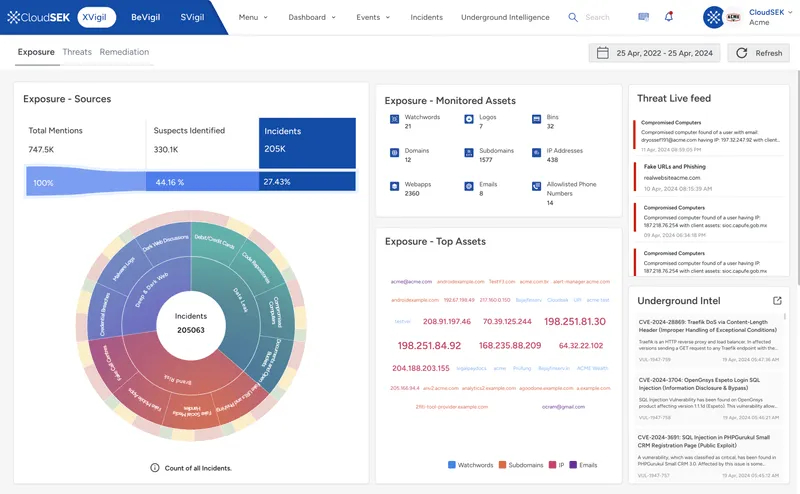

desconhecido com XVigil

O mecanismo de IA contextual do CloudSEK usa inteligência de ameaças cibernéticas e monitoramento de superfície de ataque para prever e prevenir proativamente os funcionários e clientes de uma organização contra phishing, vazamento de dados, DarkWeb e ameaças de marca e ameaças de infra-estrutura.

Obtenha visibilidade completa das ameaças externas

Monitore continuamente seus ativos digitais para protegê-los contra uma ampla gama de ameaças cibernéticas.

Rastreador abrangente de ativos: rastreie todos os ativos digitais em diversas plataformas para garantir monitoramento

abrangente para proteção contra ameaças externas.

Monitoramento de Surface, Deep e Dark Web: verifica continuamente toda a Internet,

incluindo a Surface, Deep e Dark Web, em busca de possíveis ameaças e menções à sua organização.

Inteligência integrada contra ameaças: incorpore inteligência contra ameaças de diversas fontes para uma compreensão abrangente do cenário de ameaças externas.

Mitigar ameaças antes que elas tenham impacto

Fique à frente de possíveis ameaças com inteligência contra ameaças em tempo real e ameaças cibernéticas emergentes.

Monitoramento Contínuo: Implemente vigilância 24 horas por dia para detectar e enfrentar ameaças à medida que surgem.

Alertas Contextualizados: Forneça alertas com contexto relevante para priorizar e compreender a natureza das ameaças externas.

Notificações em tempo real: receba alertas imediatos sobre ameaças detectadas para permitir ação e mitigação rápidas.

Proteja a reputação e o valor da sua organização

Garanta a integridade e a confiabilidade da sua marca monitorando e mitigando proativamente ameaças relacionadas à marca.

Monitoramento de marca e mídia social: rastreie continuamente plataformas de mídia social e espaços online em busca de representação, abuso e uso não autorizado da marca para

proteger a reputação da sua marca contra ameaças externas.

URLs falsos, aplicativos e detecção de phishing: identifique e elimine sites, aplicativos e tentativas de phishing fraudulentos que possam prejudicar sua marca e enganar seus clientes.

Poderosos serviços de remoção: Garanta a remoção rápida e completa

de conteúdo malicioso da web para proteção contra ameaças externas.

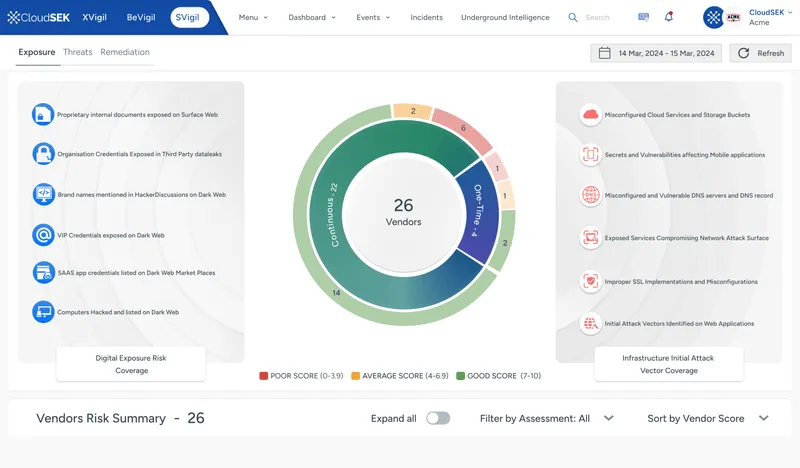

Monitoramento de riscos da “Supply Chain” de software com SVigil

CloudSEK SVigil avalia os riscos e vulnerabilidades introduzidos por fornecedores e fornecedores terceirizados que podem impactar a segurança dos produtos ou serviços de uma organização.

Obtenha informações sobre o ecossistema da sua “Supply Chain”

Rastre ie e proteja continuamente todos os elementos de sua supply chain, incluindo componentes de software, dependências, serviços

ie e proteja continuamente todos os elementos de sua supply chain, incluindo componentes de software, dependências, serviços

de terceiros e fornecedores terceirizados.

Obtenha visibilidade completa da “Supply Chain”: monitore

todos os componentes de sua cadeia de suprimentos, incluindo software de fornecedores, plug-ins, dependências e bibliotecas de terceiros.

Verificação profunda e contínua: verifique e mapeie regularmente sua supply chain para identificar vulnerabilidades e garantir a conformidade com os padrões de segurança.

Análise detalhada de vulnerabilidades: conduza análises aprofundadas de componentes e dependências de software para detectar possíveis problemas de segurança.

Abordar vulnerabilidades da “Supply Chain”

Implementar medidas proativas para detectar, avaliar e priorizar riscos em sua

supply chain e componentes de software, garantindo uma segurança robusta.

Avaliação Contínua de Riscos: Avalie regularmente a postura de segurança

de seus fornecedores e componentes de software para identificar e mitigar riscos

Avaliação de riscos automatizados: utilize automação avançada para

avaliar, categorizar e remediar riscos relacionados ao fornecedor

Alertas de risco priorizados: receba alertas que priorizem riscos de terceiros

com base em seu potencial impacto e gravidade, permitindo um gerenciamento eficiente de riscos

Construa relacionamentos seguros e confiáveis com fornecedores

consultas e fusão de dados para conectar os pontos e fornecer inteligência acionável

para uma avaliação eficaz de risco do fornecedor

Por que monitorar o risco do fornecedor?

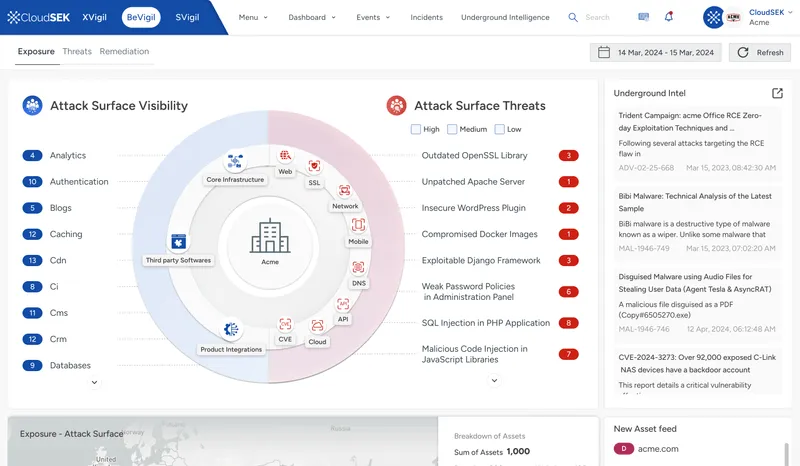

Impressão digital e monitoramento abrangente da superfície de ataque

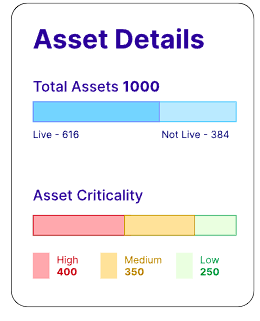

CloudSEK BeVigil Enterprise cria um modelo da superfície de ataque externo de uma organização, incluindo a infraestrutura central e os componentes de software. Isso é então verificado em busca de configurações incorretas, vulnerabilidades, etc., evitando assim possíveis explorações ou ataques cibernéticos direcionados à organização.

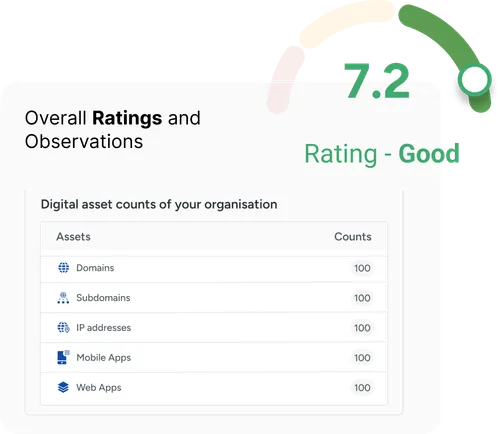

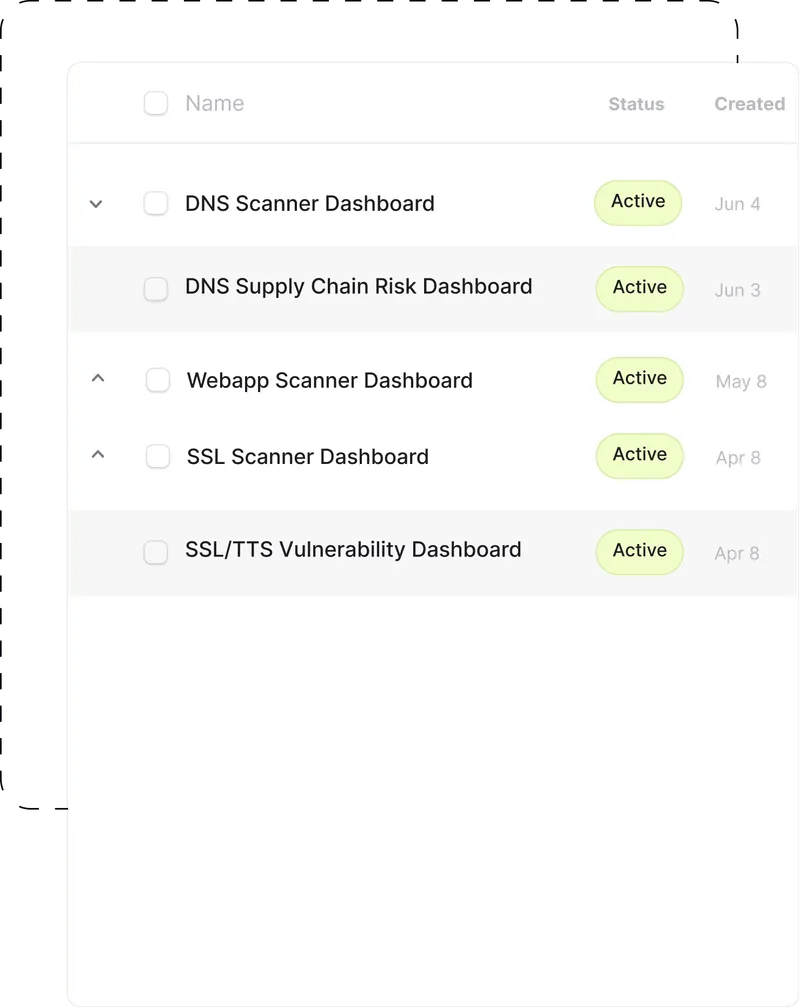

Obtenha visibilidade total do seu ecossistema digital

Supervisione e gerencie constantemente seus ativos digitais para protegê-los contra diversas ameaças cibernéticas.

Monitore ativos em massa: detecte proativamente vulnerabilidades ou atividades suspeitas em todos

os seus ativos digitais para garantir segurança abrangente por meio de monitoramento eficaz

da superfície de ataque.

Rastreie e priorize facilmente: navegue facilmente pelo ecossistema digital da sua organização,

reunindo informações abrangentes sobre cada ativo para aprimorar o monitoramento da superfície de ataque.

Reduza falsos positivos: aumente a relevância usando mais de 600 classificadores de tags e filtros de linguagem

de consulta, melhorando a precisão do monitoramento da superfície de ataque.

Abordar possíveis pontos fracos antes que possam ser explorados

para fortalecer sua postura de segurança.

seus ativos digitais para descobrir e avaliar vulnerabilidades com nosso

scanner CVE, um componente crítico do monitoramento eficaz da superfície de ataque.

com base em seu impacto e gravidade potenciais, otimizando os esforços

de monitoramento da superfície de ataque

abrangente da superfície de ataque.

Tome decisões informadas sobre segurança cibernética

organizacionais específicas, facilitando decisões informadas no monitoramento da superfície de ataque

e atualizações de status para agilizar a resposta e o gerenciamento de incidentes, um recurso essencial

do monitoramento robusto da superfície de ataque

SOLUÇÕES

Módulos poderosos,

soluções poderosas

Em todos os setores verticais, algumas das maiores e mais inovadoras empresas do mundo consideram nossas soluções perfeitas para suas necessidades, com mais de 170 casos de uso.

Inteligência contra ameaças cibernéticas

Inteligência contra ameaças cibernéticas

Monitoramento de ameaças cibernéticas inclui monitoramento de superfície, dark e deep web para divulgações de credenciais, vazamentos de dados, vazamentos de cartões, fraudes, golpes e muito mais.

Monitoramento de ameaças à marca

Monitoramento de ameaças à marca

A verificação contínua da marca ajuda a combater páginas de marca falsas, aplicativos não autorizados e domínios falsos que podem prejudicar a imagem da marca de uma organização.

Monitoramento de superfície de ataque

Monitoramento de superfície de ataque

Monitoramos mais de 8 superfícies de ataque e identificamos de forma abrangente os ativos digitais de uma organização.

Monitoramento Deep e Dark Web

Monitoramento Deep e Dark Web

Verificamos fontes disponíveis gratuitamente e também fontes premium (ou seja, atrás de fóruns de parede de login/marketplaces/sites obscuros) para fornecer cobertura da deep web e da dark web.

Monitoramento de vazamentos de dados

Monitoramento de vazamentos de dados

Evite o vazamento de informações confidenciais, como repositórios de códigos, documentos, credenciais, detalhes de cartão de débito/crédito, etc., com monitoramento abrangente de vazamento de dados. Monitoramento de Infraestrutura Monitoramento abrangente da infraestrutura da sua organização, incluindo aplicativos web, inventário de ativos, etc., e detecção de vulnerabilidades e configurações incorretas.

INTEGRAÇÕES

Não Substitua;

Integre

O mecanismo de integração do CloudSEK é um conjunto de APIs que os clientes

podem usar para integrar nossa inteligência IAV às suas ferramentas e soluções existentes.

Com isso, imaginamos um futuro onde as ameaças serão resolvidas e corrigidas automaticamente.

Gostou desta solução? Entre em contato com nosso time e saiba mais detalhes.